การสนับสนุนทีมไล่ล่าภัยคุกคาม (Threat hunters) และทีมตอบสนองต่อเหตุการณ์ (Incident response) ด้วยข้อมูลที่ใช้งานได้จริงนั้น เป็นสิ่งสำคัญอย่างยิ่ง เนื่องจากไม่เพียงแต่ช่วยปกป้ององค์กร แต่ยังเป็นรากฐานสำหรับกลยุทธ์ความปลอดภัยเชิงป้องกัน ที่เน้นการป้องกันเป็นอันดับแรกอีกด้วย

แปลและเรียบเรียงจาก: Prevention-first security begins with data-enhanced insight: Meet ESET Threat Intelligence โดย: Márk Szabó, James Shepperd, André Lameiras - 17 ก.ย. 2025

ในช่วงไม่กี่ปีที่ผ่านมา การโจมตีทางไซเบอร์จำนวนมาก เกี่ยวข้องกับแรนซัมแวร์ และแม้ว่าความถี่และความรุนแรงจะผันผวน แต่ก็ยังคงเป็นหนึ่งในภัยคุกคามด้านความปลอดภัย ที่แพร่หลายและน่ากลัวที่สุด ซึ่งมีเพียงแนวคิดที่เน้นการป้องกันเป็นอันดับแรกอย่างเหมาะสม ที่ได้รับการสนับสนุนจากเครื่องมือช่วยตัดสินใจที่ถูกต้อง เช่น ข่าวกรองภัยคุกคาม (Threat intelligence) เท่านั้น ที่จะสามารถหยุดยั้งการหยุดชะงักของการดำเนินธุรกิจได้

ประเด็นสำคัญของบทความนี้:

- การค้นพบแรนซัมแวร์ PromptLock ที่ขับเคลื่อนด้วย AI โดย ESET Research ชี้ให้เห็นถึงความซับซ้อนที่เพิ่มขึ้นของมัลแวร์ ที่อาจถูกใช้งานโดยผู้ก่อภัยคุกคาม

- ฝ่ายป้องกัน ต้องวางมาตรการป้องกัน โดยอาศัยความเข้าใจอย่างถ่องแท้ เกี่ยวกับความเสี่ยงต่อภัยคุกคามทางไซเบอร์ ซึ่งข่าวกรองภัยคุกคาม เป็นเครื่องมือสนับสนุนที่มีประสิทธิภาพสำหรับเรื่องนี้

- ESET Threat Intelligence (ETI) นำเสนอข้อมูล (Feeds) ที่มีความแม่นยำสูง ผ่านการคัดกรอง และสามารถนำไปปฏิบัติได้จริง

- ETI จัดกลุ่มข้อมูลมัลแวร์ในวงกว้าง ค้นหาความคล้ายคลึง หรือลักษณะเฉพาะ ชี้ให้เห็นสิ่งที่โดดเด่น และติดตามห่วงโซ่การโจมตี (Attack Chains) รวมถึงการเปลี่ยนแปลงใดๆ ในกลยุทธ์ เทคนิค และขั้นตอน (TTPs)

- ระบบอัตโนมัตินี้ ทำงานแบบเรียลไทม์ ทำให้ลูกค้ารายสุดท้ายได้รับข่าวกรอง ที่สามารถนำไปปฏิบัติได้จริงมากที่สุด เกี่ยวกับภัยคุกคามที่มุ่งเป้ามายังพวกเขา

- ESET Threat Intelligence ให้บริการข้อมูลแก่ลูกค้าผ่านเซิร์ฟเวอร์ TAXII ในรูปแบบที่ใช้กันอย่างแพร่หลายที่สุด เช่น JSON และ STIX 2.1 เพื่อใช้ในแพลตฟอร์มข่าวกรองที่ได้รับความนิยมสูงสุด

- นักวิจัย ทีม SOC ทีมไล่ล่าภัยคุกคาม และอื่นๆ สามารถได้รับประโยชน์จากแง่มุมที่เป็นประโยชน์ของข่าวกรองภัยคุกคาม ซึ่งนำไปสู่กลยุทธ์ความปลอดภัยเชิงป้องกัน ที่เน้นการป้องกันเป็นอันดับแรก

ภัยที่ขับเคลื่อนโดยมนุษย์

การโจมตีด้วยแรนซัมแวร์ มีการวางแผนมาอย่างดี แต่สิ่งที่ทำให้มันร้ายกาจเป็นพิเศษ คือมันไม่ได้เป็นเพียงโปรแกรมอัตโนมัติ ที่ทำงานแบบอาละวาดไปทั่วระบบโดยไม่มีทิศทาง แต่มักจะถูกควบคุมทุกนาที โดยผู้โจมตีที่เป็นมนุษย์ ซึ่งโดยปกติแล้วจะเริ่มต้นด้วยการโจมตีแบบ Spearphishing ที่มุ่งเป้าไปยังเป้าหมาย ที่มีมูลค่าสูง

นอกจากนี้ ด้วยความช่วยเหลือของ Generative AI การโจมตีแบบฟิชชิงเหล่านี้ ได้ทวีความรุนแรงขึ้นอย่างรวดเร็ว แม้ว่าแคมเปญเหล่านี้ ยังคงต้องอาศัยการแทรกแซง และความเฉลียวฉลาดของมนุษย์ในการดำเนินการ แต่ความกลัวที่มีมาอย่างยาวนาน เกี่ยวกับแรนซัมแวร์ที่ขับเคลื่อนด้วย AI ก็ได้กลายเป็นจริงเมื่อไม่นานมานี้ หลังจากการค้นพบแรนซัมแวร์ PromptLock ของ ESET ซึ่งใช้โมเดล gpt-oss:20b จาก OpenAI ภายในเครื่องผ่าน Ollama API เพื่อสร้างสคริปต์ Lua ที่เป็นอันตราย

แรนซัมแวร์ที่ขับเคลื่อนด้วย AI นี้สามารถขโมยข้อมูล เข้ารหัส และอาจทำลายข้อมูลได้ แม้ว่าฟังก์ชันสุดท้ายนี้ดูเหมือนจะยังไม่ได้ถูกนำมาใช้ในมัลแวร์ก็ตาม แม้ว่า PromptLock จะไม่ถูกพบในการโจมตีจริง และคาดว่าจะเป็นเพียงต้นแบบเพื่อพิสูจน์แนวคิด (PoC) หรือยังอยู่ในระหว่างการพัฒนา แต่การค้นพบของ ESET แสดงให้เห็นว่าการใช้เครื่องมือ AI แบบสาธารณะในทางที่ผิด สามารถเพิ่มพลังให้กับแรนซัมแวร์ และภัยคุกคามทางไซเบอร์ที่แพร่หลายอื่นๆ ได้อย่างไร

กลยุทธ์ เทคนิค และขั้นตอน (TTPs)

ผ่านกลยุทธ์ เทคนิค และขั้นตอน (TTPs) มากมายที่ผู้โจมตีใช้ เพื่อติดตั้งเครื่องมือที่จำเป็น ไม่ว่าจะผ่าน AI หรือวิธีการแบบดั้งเดิม เป้าหมายยังคงเหมือนเดิม: คือการดำเนินตามขั้นตอนต่างๆ หลายสิบขั้นตอน อย่างพิถีพิถัน เพื่อค้นหาข้อมูลที่มีค่าภายในเครือข่ายที่บุกรุก เมื่อสิ่งนี้เกิดขึ้น ตัวเลือกที่เหลืออยู่สำหรับฝ่ายป้องกันจะแคบลง โดยเปลี่ยนจากการป้องกัน ไปสู่มาตรการที่มุ่งเน้นการบรรเทาผลกระทบ หรือที่แย่กว่านั้นคือ การแก้ไข

ยิ่งไปกว่านั้น การเลือก "มาตรการ" ขึ้นอยู่กับความเข้าใจอย่างถ่องแท้ เกี่ยวกับภัยคุกคามที่เผชิญ และลักษณะเฉพาะที่เกี่ยวข้อง ไม่ว่าจะเป็นกระบวนการที่ไม่เหมือนใคร เกี่ยวกับการยกระดับสิทธิ์ (Privilege Escalation) หรือเทคนิคการเข้าถึงข้อมูลยืนยันตัวตน (Credential Access) ที่ช่วยให้อาชญากรไซเบอร์สามารถดึงข้อมูลที่ละเอียดอ่อนได้ จนกว่าจะสามารถขโมยสิ่งที่พวกเขาเห็นว่ามีค่าออกไปได้

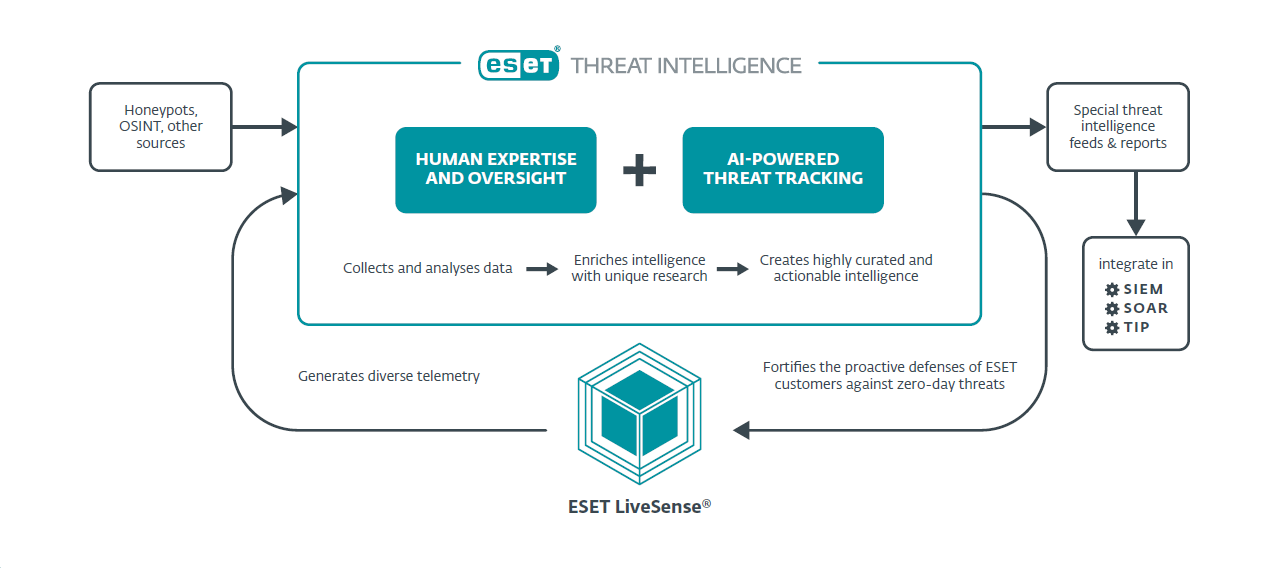

เพื่อรับมือกับสิ่งเหล่านี้ทั้งหมด ESET Threat Intelligence (ETI) ประมวลผลสิ่งบ่งชี้การบุกรุก (Indicators of Compromise - IOCs) หลายร้อยล้านรายการทุกวัน ซึ่งเปรียบได้กับการสร้างฐานข้อมูลใหม่ ของร่องรอยที่ผู้บุกรุกทางไซเบอร์ทิ้งไว้ ในขณะที่พวกเขาเคลื่อนที่ผ่านเครือข่ายของเหยื่อ

การนำข่าวกรองภัยคุกคามมาใช้งาน

นักวิจัย, ทีม SOC, ทีมไล่ล่าภัยคุกคาม, และแม้แต่ผู้ดูแลระบบไอที ที่สนใจการป้องกัน สามารถได้รับประโยชน์จากแง่มุมต่างๆ ของข่าวกรองภัยคุกคาม ซึ่งให้ข้อมูลสำหรับทุกอย่าง ตั้งแต่สถานการณ์การโจมตีจำลองที่ช่วยทีมป้องกันเครือข่าย (Red team และ Blue team) ไปจนถึงกลยุทธ์ด้านความปลอดภัย มาตรการป้องกันเพิ่มเติม (Extended prevention) การพิสูจน์หลักฐานทางดิจิทัล เพื่อตอบสนองต่อเหตุการณ์ (DFIR) และแทบจะตลอดทั้ง วงจรการตอบสนองต่อเหตุการณ์ (Incident-response lifecycle)

ESET Threat Intelligence มาในรูปแบบที่มีความแม่นยำสูง คัดกรองมาอย่างดี และนำไปปฏิบัติได้ ซึ่งช่วยให้ลูกค้า สามารถดำเนินตามแนวทางการรักษาความปลอดภัย ที่เน้นการป้องกันเป็นอันดับแรกได้อย่างมีเหตุผล โดยเฉพาะอย่างยิ่ง ข้อมูลจากทั้งอุตสาหกรรม (ในวงกว้าง) และจาก ESET Threat Intelligence จะถูกรวบรวม และพร้อมที่จะนำไปใช้ร่วมกับการสังเกตการณ์ ผ่านเครื่องมืออื่นๆ รวมถึง XDR, SIEM, และ/หรือ SOAR เพื่อป้องกันความเสียหายจาก (ตัวอย่างเช่น) แรนซัมแวร์ และการแบล็กเมล์ใดๆ ที่อาจตามมา

การที่ผู้ใช้ ใช้ข้อมูล/ข่าวกรองที่รวบรวมใน ETI เพื่อการตรวจสอบ และ/หรือการเฝ้าระวังเหตุการณ์ ด้านความปลอดภัย เป็นเพียงวิธีหนึ่งในการสร้างผู้ปฏิบัติงาน ด้านความปลอดภัยที่ได้รับข้อมูลดีขึ้น ในกรณีนี้ ผู้ปฏิบัติงานที่เป็นมนุษย์ ซึ่งได้รับการสนับสนุนจากระบบอัตโนมัติมากขึ้น อาจมีปฏิสัมพันธ์กับเหตุการณ์ที่รายงานในระบบคัดแยกของ XDR อย่างตั้งใจมากขึ้น เช่น ไฟล์ Executable, กระบวนการที่เป็นอันตราย, คอมพิวเตอร์ และตัวบ่งชี้ภัยคุกคาม

จากจุดนั้น การบรรเทาผลกระทบในรูปแบบต่างๆ สามารถดำเนินการได้ ในลักษณะที่มีข้อมูลครบถ้วน เป็นระบบ และจัดลำดับความสำคัญ โดยเฉพาะอย่างยิ่ง ผู้ใช้อาจใช้ ETI เพื่ออ้างอิงข้อมูลที่เกี่ยวข้อง เพื่อทำความเข้าใจ การดำเนินการที่จำเป็นต้องทำในโซลูชัน EDR เช่น ESET INSPECT (โมดูลที่เปิดใช้งาน XDR ของแพลตฟอร์ม ESET PROTECT) ได้ดียิ่งขึ้น

Threat Intelligence – กลเม็ดและกลวิธีของแรนซัมแวร์

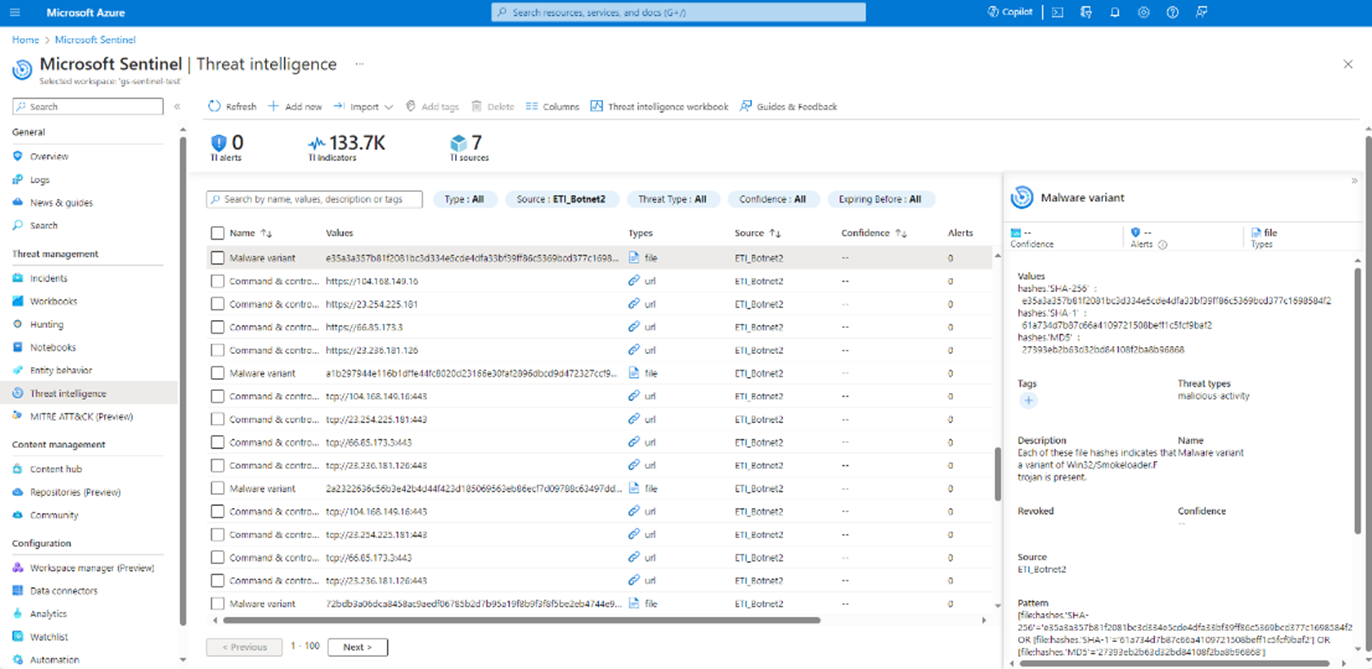

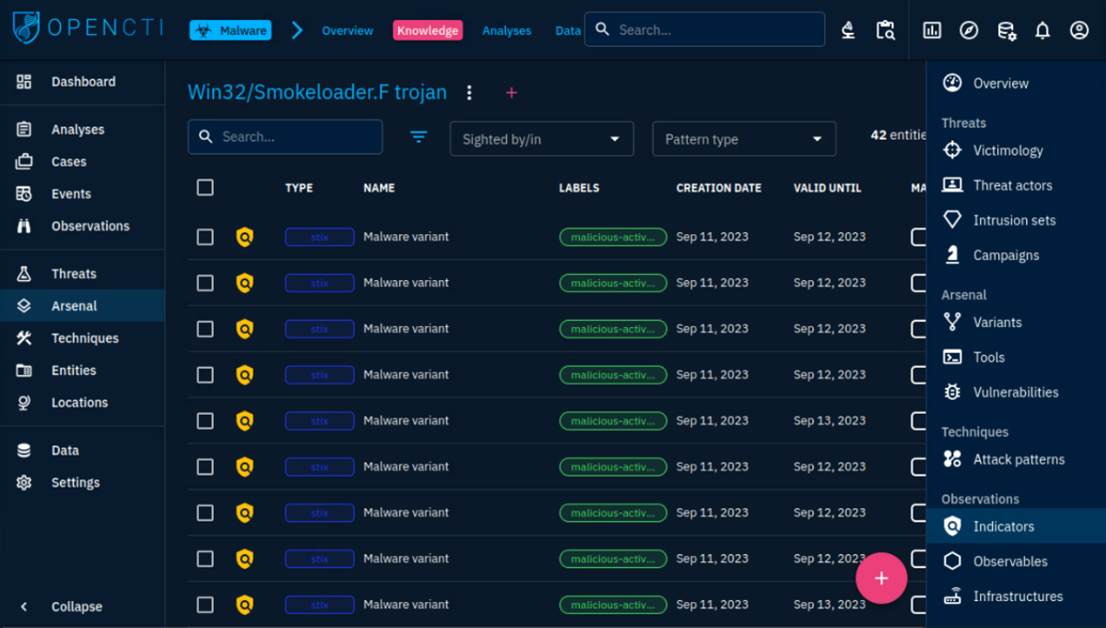

ในช่วงปลายปี 2023 ESET สังเกตเห็นมัลแวร์ตระกูล SmokeLoader ซึ่งเป็นแบ็คดอร์ทั่วไป ที่มีความสามารถหลากหลาย ขึ้นอยู่กับโมดูล ที่รวมอยู่ในแต่ละเวอร์ชันของมัลแวร์ ที่ถูกใช้เป็นหนึ่งในหลายๆ รูปแบบที่ถูกแพ็คโดย AceCryptor ซึ่งเป็นบริการเข้ารหัส ที่อาชญากรไซเบอร์ทั่วโลกใช้ เพื่อปิดบังมัลแวร์ SmokeLoader ถูกใช้เพื่อดาวน์โหลด และเรียกใช้เพย์โหลดสุดท้ายของการโจมตีอย่างเงียบๆ เพื่อหลบเลี่ยงมาตรการรักษาความปลอดภัย ทำให้การพึ่งพากลไกการป้องกันทางไซเบอร์ที่แข็งแกร่งเป็นสิ่งสำคัญ

โชคดีที่ ETI รวบรวมร่องรอยทั้งหมดที่จำเป็น ในการปรับใช้กลไกการป้องกัน และเมื่อจำเป็น ก็สามารถบรรเทาผลกระทบจากมัลแวร์อย่าง SmokeLoader ได้อย่างมีประสิทธิภาพ ฝ่ายป้องกัน สามารถใช้ระบบติดตามหลังบ้านของ ETI โดยเฉพาะ เพื่อสนับสนุนความเข้าใจที่ดีขึ้น เกี่ยวกับภัยคุกคามดังกล่าว และนำความรู้ที่ได้จากฟีดของ ETI ไปใช้เพื่อสนับสนุนกระบวนการป้องกันเชิงรุก

ETI จัดกลุ่มข้อมูลมัลแวร์ไว้แบบในวงกว้าง ผู้ใช้สามารถค้นหาจาก ความคล้ายคลึง หรือลักษณะเฉพาะ ชี้ให้เห็นสิ่งที่โดดเด่น และติดตามห่วงโซ่การโจมตี และการเปลี่ยนแปลงใดๆ ใน TTPs ระบบอัตโนมัตินี้ ทำงานแบบเรียลไทม์ โดยอัปเดตฟีดทั้งหมดอย่างต่อเนื่อง เพื่อให้ลูกค้ารายสุดท้าย ได้รับข่าวกรองที่สำคัญที่สุด และสามารถนำไปปฏิบัติได้ทันที เกี่ยวกับภัยคุกคามที่มุ่งเป้ามายังพวกเขา ผลลัพธ์เหล่านี้ ยังถูกสังเคราะห์เป็นรายงาน APT เฉพาะ ซึ่งทำให้มั่นใจได้ว่า ลูกค้าจะได้รับข้อมูลที่เกี่ยวข้อง โดยไม่ถูกท่วมท้นด้วยข้อมูลที่มากเกินไป

มีข้อมูลมากมาย

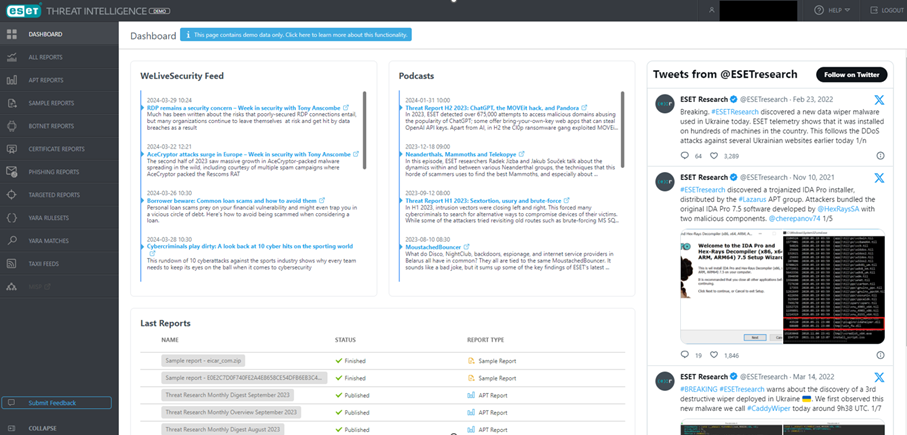

ปัจจุบัน ผู้ดูแลระบบที่สนใจการป้องกันในวงกว้าง สามารถเข้าถึงผลการวิจัยหลักของ ESET และข้อมูลที่เกี่ยวข้องอื่นๆ ได้แล้ว สิ่งเหล่านี้ ได้รับการเผยแพร่ในรายงานประจำ บนแพลตฟอร์มและพอร์ทัล ETI และสามารถเข้าถึงได้ในบางพื้นที่ โดย ESET กำลังทำงานอย่างต่อเนื่อง เพื่อขยายความพร้อมใช้งาน

ESET Threat Intelligence ให้บริการฟีดข้อมูลแก่ลูกค้า ผ่านเซิร์ฟเวอร์ TAXII โดยผสานรวมเข้ากับระบบปัจจุบันของพวกเขาโดยตรง (ตัวอย่างเช่น Microsoft Sentinel หรือ OpenCTI Threat Intelligence Platform) ฟีดเหล่านี้ครอบคลุมแง่มุมต่างๆ ของความปลอดภัยทางไซเบอร์ รวมถึงการติดตามไฟล์ที่เป็นอันตราย, บ็อตเน็ต, และ APT การระบุโดเมนหรือ URL ที่อาจเป็นอันตราย และ IP ที่ถือว่าเป็นอันตราย และการติดตามข้อมูลที่เกี่ยวข้อง เพื่อให้แน่ใจว่าสามารถเข้ากันได้ และ ผสานรวมได้ง่าย ฟีดเหล่านี้ มีให้ในรูปแบบที่ใช้กันอย่างแพร่หลาย เช่น JSON และ STIX 2.1

ETI สำหรับทุกคน

ประโยชน์ของ ETI ไม่ขึ้นอยู่กับ ผู้จำหน่ายรายใดรายหนึ่ง ดังนั้นธุรกิจที่ใช้ผลิตภัณฑ์ SIEM/SOAR อื่นๆ อยู่แล้ว รวมถึง Microsoft Sentinel, OpenCTI, IBM QRadar, Anomali, Block APT, Elastic SIEM, และ ThreatQuotient (นอกเหนือจากระบบนิเวศของ ESET PROTECT) ก็สามารถได้รับประโยชน์ จากสตรีมข้อมูลที่เป็นเอกลักษณ์ของ ETI ผ่าน API ของเราได้

การต่อสู้กับกิจกรรมที่เป็นอันตราย

การป้องกันภัยคุกคามหลายมิติ ไม่ให้ส่งผลกระทบต่อเครือข่าย ความต่อเนื่องทางธุรกิจ และ/หรือชื่อเสียงของคุณ จำเป็นต้องมีฐานความรู้ที่ครอบคลุมและทันสมัยอยู่เสมอ ดังนั้น นอกเหนือจากการป้องกันทางเทคนิคต่อแรนซัมแวร์ และมัลแวร์อื่นๆ แล้ว ผู้ปฏิบัติงานด้านความปลอดภัยในองค์กร ต้องยอมรับวัฒนธรรมความปลอดภัย ที่อิงตามความรู้ ซึ่งให้ความสำคัญกับการเรียนรู้ เทียบเท่ากับการปฏิบัติ

รากฐานที่สำคัญของความปลอดภัย เป็นสิ่งจำเป็นอย่างยิ่งในสถาบันของรัฐและเอกชน ที่ต้องพึ่งพาทีม SOC ที่พัฒนามาอย่างดี, ทีมไล่ล่าภัยคุกคาม, และผู้ปฏิบัติงานด้านความปลอดภัย ที่มีทั้งทักษะทางเทคนิค และการเข้าถึงองค์ความรู้ที่เพิ่มขึ้นเรื่อยๆ เกี่ยวกับผู้ก่อภัยคุกคาม, การกำหนดค่าระบบ, และความเข้าใจในสิ่งที่ได้ผลและไม่ได้ผล

รากฐานเหล่านี้คือสิ่งที่ ESET Research ใช้ต่อยอดจากประสบการณ์ความร่วมมือมายาวนานกับหน่วยงานบังคับใช้กฎหมาย, Joint Cyber Defense Collaborative, รวมถึงการมีส่วนร่วมในโครงการระดับโลกอย่าง “No More Ransom” เพื่อแบ่งปันข้อมูลเชิงลึกเกี่ยวกับแรนซัมแวร์ สนับสนุนการป้องกันภัยคุกคามในวงกว้าง และอธิบายว่าเหตุใดและอย่างไรที่แพลตฟอร์ม ESET Threat Intelligence (ETI) จึงถูกพัฒนาขึ้นมา

สำรวจกรณีการใช้งาน ETI ของคุณผ่าน ESET API, รายงาน ESET APT, ฟีดข้อมูล ETI, หรือชุดเครื่องมือที่ครอบคลุม สำหรับแนวทางการป้องกันเป็นอันดับแรก ที่ขับเคลื่อนโดย ESET